今年早些时候,FBI和苹果公司因枪击案凶手的IPhone手机解锁问题大打嘴仗,而当这场旷日持久的扯皮走向精彩时,名不见经传的以色列移动取证公司Cellebrite却成为了公众焦点。

猜测

在强制要求苹果公司协助FBI解锁手机的数周后,美国司法部透露,FBI已经通过第三方成功破解并获取了涉案手机数据,无需苹果公司协助。一时间,围绕这个神秘第三方的猜测层出不穷,直到Cellebrite公司被以色列媒体披露报道。

但是,也有传言认为Cellebrite公司并不是帮助FBI解锁的第三方,就连今年四月参加明尼苏达高科技犯罪论坛的Cellebrite代表也这么说,另据华盛顿邮报援引消息人士观点认为Cellebrite公司并没有参与FBI的手机解锁。而Cellebrite公司的CEO之一Yossi Carmil,却拒绝对此作出置评。

种种猜测与传言似乎掩盖了一个重要事实:美国许多联邦机构一直依赖Cellebrite的技术解锁移动设备,FBI甚至在2009年就与Cellebrite签订了业务合同。在过去10年间,Cellebrite已经成为FBI在移动设备取证方面的关键技术。另外,根据美国联邦政府采购记录显示,美国缉毒署、特勤局、军方、国土安全部海关及边境保护处、州立和地方执法机构都在使用Cellebrite的相关技术工具,对来自可疑份子或战场缴获手机进行数据提取及恢复。

而在公众想像中,Cellebrite可能好坏参半。因为Apple像是对抗政府监控的数字隐私保护斗士,而Cellebrite扮演的却是在法律和秩序要求下打破数字保护的角色。但无论如何,Cellebrite似乎已经做好了迎接市场的准备。

“越来越多的设备供应商正在产品中集成了更多的安全功能,这对我们来说无疑是个挑战,但是,一直以来,我们已经战胜并将持续克服这些挑战”,Cellebrite技术总监Shahar Tal说道。

7月,就在FBI宣布破解了疑犯的iPhone5C手机之后,Cellebrite就公布其已经研究出了绕过手机密码和加密锁保护的专利技术,并声称该技术可以应对未来的各种安全措施。

Cellebrite发展初期,手机取证对执法部门和情报机构来说不是特别重要,但最近几年,该项技术已经变得举足轻重,因为手机取证不但可以还原出个人行动、兴趣和通信内容,还能勾勒出其行踪轨迹。

领先于对手的实力

移动设备取证领域公司众多,Cellebrite在全球范围内有着许多竞争对手,但都各有优势和不足。这些公司包括:与美国国土安全部DHS和军方等政府机构有长期合作的瑞典MicroSystemation AB(MSAB),美国的Susteen、Paraben和BlackBag Technologies,加拿大的Magnet Forensics,以及声称与美国国税局、陆军、国防部、国土安全部、司法部有合作的俄罗斯公司Oxygen Forensics。

而据在乔治梅森大学教授计算机取证课程的FBI资深退休特工Robert Osgood透露,Cellebrite和MSAB属取证行业领军企业,尤其在移动设备数据提取方面,它们是业内专家。Robert Osgood说,FBI也采用其它取证工具,但这些工具主要应用于Cellebrite或MSAB数据提取的后处理,如数据子集分析、社交网络关联分析等。

另外,根据对联邦和地方执法人员进行高级取证技术培训的Heather Mahalik所言,在最近两年,与SANS和MSAB的取证设备相比,Cellebrite更好用。Mahalik说,在其培训学员口碑中,前两年,Cellebrite和MSAB的取证设备不相上下,但最近,Cellebrite应用相对广泛。MSAB在2012年的年度报告中也承认,Cellebrite已经率先在美国市场取得优势。

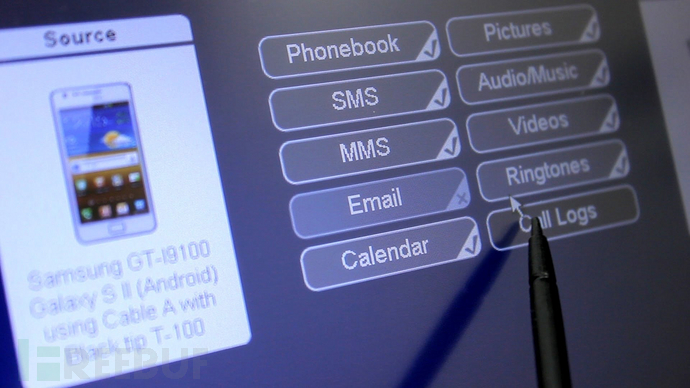

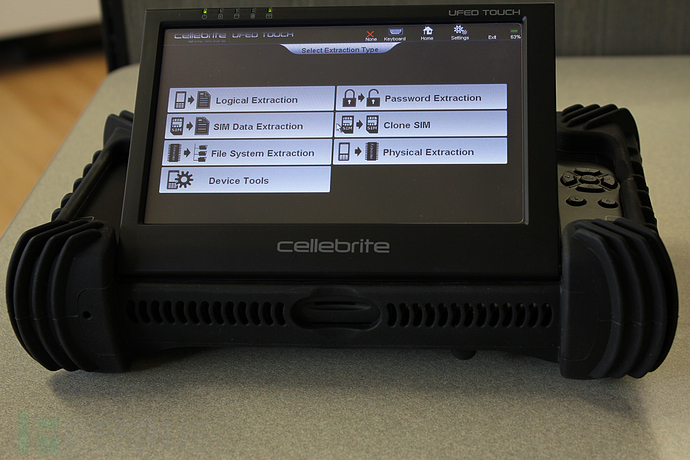

Cellebrite取证工具-通用取证设备(UFED),是基于内置软件的硬件平台,可以获取、解码、分析来自手机、平板电脑、便携式GPS等设备的各类数据;另外,UFED4PC则仅限于PC独立使用;UFED Pro则为UFED升级版,可以实现直接从手机闪存芯片内物理提取数据,这些数据包括手机短信、通话记录、手机存储、应用程序和其它内存信息。

Cellebrite不会像另一家以色列公司NSO Group,为了协助政府实现监控目的而远程入侵手机,Cellebrite只致力于手机数据提取分析。Cellebrite的优势在于,其数据提取技术比竞争对手支持更多的手机系统和芯片类型,并能提供快速的解决方案。每次,当新款手机发布或系统更新后,Cellebrite团队就会开启突击研究模式以寻找破解手机的0-day漏洞或隐藏路径。甚至有些时候,在手机发布之前,Cellebrite就为有合同关系的供应商开始了这样的研究(苹果不包括在内),供应商在手机发布前3个月把全新样机提供给Cellebrite的工程师进行破解测试。

为了防止竞争对手对其软件进行逆向分析,避免手机供应商发现其取证使用的漏洞,Cellebrite并没有把所有取证技术集成到自动化工具中,一些关键技术漏洞的利用仅由其研究人员进行操作。就像破解圣贝纳迪诺枪击案中涉及的iPhone 5C一样,从手机中提取数据的关键操作是由Cellebrite的高级调查服务部门(CAIS)完成。另外,根据美国缉毒局的采购记录显示,这种手机解锁服务费用大概为$250,000美元每年,支持解锁的手机型号众多,包括iPhone 4S、iPhone 5、SamsungGalaxy S6、Galaxy Note 5、GalaxyS7s等。

绕过加密,这个执法部门在手机取证时面临的难题,恰恰也是Cellebrite的最大卖点。据Cellebrite声称,他们已经在某些型号手机上成功破解了屏幕锁,可实现无密码访问手机。“加密对大多数行业来说算是最好的安全防护,但我们不这样认为”,其技术总监Shahar Tal说道。

如何起家

Cellebrite公司雇员大约520人左右,大部分来自以色列,其中包括南部工厂制造UFED设备的工人。Cellebrite为日本Sun集团旗下子公司,后者2007年的控股比例就高达80%。CEO Yossi Carmil透露,虽然Sun不直接干涉公司发展战略,但面对媒体时还是要求统一口径,发表其所允许的言论,希望保持一种神秘的企业文化。

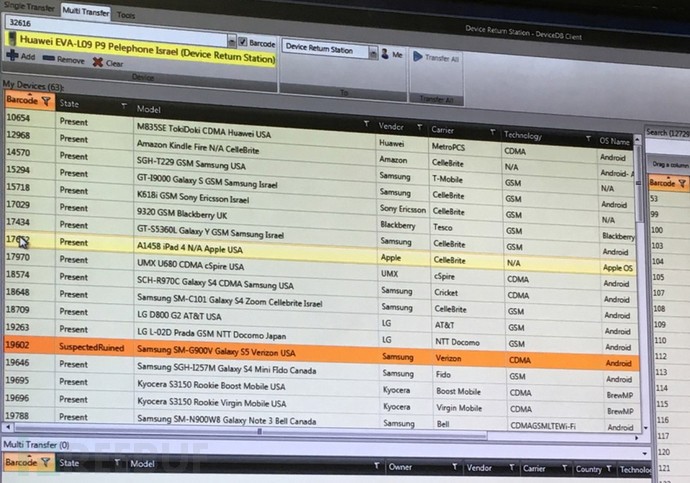

Cellebrite以色列总部位于特拉维夫东部佩塔提科瓦的一幢不大写字楼内,这里曾经是一片柑橘园,但现在已经被各种高科技园取代。在这幢写字楼内还有IBM和Intel公司。六月的下午,办公室内昏暗而安静,偶尔传来研究人员工作时播放的希伯来摇滚乐。穿过研究室走廊,就是一个大型设备实验室,在井井有条的储物柜内存有15000多部经过精心标记的手机,这些手机为购买或供应商预检提供以作测试分析。

实验室每月都会接收到将近200部检测手机,这些手机包含不同操作系统、不同配置或不同移动运营商。在这些手机中,有一些是犯罪份子和恐怖份子使用的预支付一次性手机。而来自中国的手机,由于其设计生产缺乏统一标准,所以在数据提取时存在一些困难。研究人员会对每一部进入实验室的手机进行手工检查,以确定其运行软件和操作系统与之前版本的变化。

Cellebrite有5个取证技术研究团队:逆向工程寻找0-day漏洞和其它数据提取方法的团队、将二进制数据转换为可读格式的研究团队、云数据团队,以及两个数据分析团队。其中数据分析团队主要致力于从各种来源数据中挖掘有用信息和线索,例如,从提取的手机数据中进行交叉比对以确定嫌犯过去的行为轨迹,另外,数据分析团队也对一些手机提取视频进行分析识别。

逆向团队主要研究手机破解方法,由Tal负责,大约20多人。Tal之前在CheckPoint进行漏洞研究工作,刚刚于去年加入了Cellebrite。

Tal说,“我不知道NSA对移动领域的研究如何,但是在取证方面,我们拥有强大的研究团队”。

Cellebrite在移动取证领域的优势前景光明,但Cellebrite的发展却不想仅局限于取证行业。Cellebrite于1999年推出手机通讯录转移设备而成立,那时,通讯录转移通常需要手工操作,是件麻烦而费时的事,但是,Cellebrite研发的通用内存转换设备(UME)可以在任意型号的两台手机间进行数据传输转移。之后,UME又增加了数据备份、恢复和同步功能。

最初,UME设备只在以色列和欧洲的一些通信公司和手机店售卖,到了2005年,像美国的Verizon和T-Mobile手机店,以及Best Buy和Wal-Mart都有UME设备。“每个提供手机销售、维修和数据交换的店面都有Cellebrite的身影”,Carmil说。随着UME成为移动行业服务链中不可或缺的一部分之后,一些手机供应商甚至在新款手机发布之前要求Cellebrite对其产品进行UME设备适配性检测。

Cellebrite对新发布手机的提前预检是其竞争优势之一,而像MSAB和Paraben因为担心削弱取证工作,则不开展这项业务。Paraben CEO Amber Schroader告诉我们,提前预检的技术要求性较高,而且将会涉及到很多固件更换。

2006年,Cellebrite把UME设备向以色列国内外的执法部门和安全机构推广。也就是在这个时候,一些客户的使用案例引起了公司注意:UME设备在犯罪调查中提取的通话记录和数据线索却不被法庭认可,因此,客户要求Cellebrite能增加向法庭证明提取数据未经修改的功能,Carmil和其它CEO由此看到了公司新的发展方向,而此时,Cellebrite仅有18名员工。第二年,他们开发出了第一个基于软件的取证工具,除数据提取、转移、备份和恢复之外增加了一个数据完整性校验的哈希认证功能。之后,随着手机和数据格式的发展,Cellebrite又增加了不同格式的数据解码和分析功能。

而Cellebrite并不是第一家进入移动取证领域的公司,Paraben和MSAB分别在2001年和2003年就已经开展移动设备取证工作,而Cellebrite的最大优势在于,它可以解码其它竞争对手不能处理的CDMA和TDMA手机通话数据。Cellebrite产品和业务发展副总裁Leeor Ben-Peretz说,十年前手机数据提取对他们来说就是件很容易的事,那时,公司的此类设备都不加设安全保护,大家可以找到很详细的编程接口说明文档,其它公司也没必要对此类设备进行逆向破解。

快速发展

然而,真正的改变发生在苹果推出iPhone手机的2007年,这一年,真正开启了智能手机时代,iPhone集成了音乐、邮件、短信、网页、相机和应用程序于一体,并包含了简单易用的触屏界面,而且,第二年,苹果还向iPhone加入了GPS功能。对执法部门来说,iPhone手机简直就是线索取证的富矿。但是由于苹果不像其它手机制造商一样开放说明文档,并且还在后续款式中增加了加密和其它安全防护功能,使得从其中提取数据变得非常困难。之后,或许考虑到iPhone的流行性,并为应对iPhone带来的取证挑战,Cellebrite迅速扩充了研究团队。

Cellebrite招聘了大量擅长逆向分析的工程师,尤其是从以色列信号情报部队8200,该部队以培养网络安全和漏洞研究技术的精英黑客而出名,而Cellebrite的33岁技术主管Tal就是来自该部队。

Cellebrite的研究工作得到了回报,公司的取证业务猛增,根据采购记录显示,尤其是来自美国执法机构的业务较多。过去几年中,Cellebrite共签订了230多个美国政府合同,其中第一批合同要追溯到2007年与美国缉毒局、特勤局和海军空间海战系统司令部(SPAWAR)签署的移动设备取证业务。另外,田纳西国民警卫局2008年向Cellebrite购买了6个UFED设备,而美国缉毒局则购买了200多个UFED设备;2009年9月11日,FBI与Cellebrite签署了第一份业务合同,到2009年底,据公司声称,4500多套UFED设备被卖向全球各地。

后来,根据Cellebrite前营销主管Christa Miller透露,一些意想不到的事件推动了Cellebrite在美国的销售市场。由于无线运营商会在短期内储存用户短信,即使用户从通信网络下线或删除任何信息,但还是促使一些执法部门急需以此为突破点找到提取有用证据的方式。因此,2009年11月,Cellebrite推出了从手机闪存芯片提取和恢复数据的新产品:UFED Physical Pro。

手机数据恢复主要有两种方式:逻辑提取和物理提取,逻辑方式主要通过API方式提取,如通信录和短信内容等,在不同情况和手机中,这类提取数据时好时坏,有时还需要借助一些逆向分析。物理提取则是通过一些不能正常使用的手机闪存芯片中提取已删除数据。

2010年8月,Cellebrite率先研究出了从iPhone上进行物理提取数据的方法,2012年,相继研发出了黑莓和摩托罗拉手机的数据恢复方法,以及绕过用户锁设置技术。2014年,又实现了三星S4系列手机的物理恢复数据方法。而MSAB从2010年才开始提供闪存数据恢复服务。

2013年,Cellebrite以窃取其三星和黑莓手机数据恢复技术为由,对竞争对手MSAB提起诉讼。Cellebrite一直对数据恢复方法保密,但在该案件中,其侧面透露了一些技术方法。Cellebrite声称,针对三星手机的数据恢复提取和漏洞测试技术,并不需要预先断电,其公司研究团队可以准确定位RAM中的“登录地址”,并能向其注入定制的bootloader模块。通常来说,当设备重启时,通过bootloader可以进入手机操作系统,但Cellebrite的定制bootloader模块在该过程中可以暂停进程,并能允许其工具间接读取手机内存数据。而Cellebrite针对黑莓手机的解决方案中,是利用电脑向手机安装软件时的一个验证漏洞进行bootloader植入,该bootloader通过捆绑黑莓官方bootloader而骗过安全验证,

如果数据不加密且可读,与逻辑方式相比,物理提取方式将会恢复出更多有用信息。然而,像这样物理提取和恢复数据的方法被苹果和其它供应商刻意阻挠,这些供应商通过加密数据存储和增加安全防护手段保护其物理设备。尤其针对iPhone来说,更是如此。“现在的iPhone手机,在用户正确配置的情况下,几乎不可能取得访问权限”,Osgood说。

2009年6月,苹果推出了全盘加密的IOS3系统和iPhone 3GS,其中,加密密钥由手机内置的ID生成,而非由用户生成,这也就意味着苹果还可能锁死手机。对执法部门来说这才是严重问题的开始。IOS 4中,苹果还利用用户密码和内置ID形成了文件加密设计,另外,苹果还设置了一个80秒的密码输入延时,更增加了破解难度。IOS 8中,苹果增加了对照片、短信、通信录、通话记录等手机文件的加密设置,并且延长了密码猜测延时,在第9次密码输入错误之后,将会有1个小时的后续验证时延。

在这些安全防护措施下,Cellebrite尝试继续寻找破解方法。2015年6月,Cellebrite开发出了解锁IOS 8的方法。今年初,据报道,Cellebrite团队为意大利执法部门解锁并恢复了一部运行IOS 8的iPhone 5手机。但这并不意味着全盘加密就已经非常容易破解。Tal说,现在的加密技术比5年或10年前更加复杂,越来越多的加密机制促使我们的取证技术去构造不同的区块链,以应对每种加密方式。因此,Cellebrite开发出了不同的bootloader,用来对系统进入和密码锁屏前进行注入。另外,Cellebrite还开发出了一种让手机锁屏功能失效的运行代码,类似研究也在LG手机上通过控制锁屏文件成功实现。

加密破解的局限性

MSAB公司CEO Bollö承认加密是取证领域的最大挑战,他告诉记者,“我们有处理加密或绕过加密的解决方案”,但是他没阐述详细的实例或方案。

他在给记者回复的邮件中提到“这不是简单的绕过加密问题”,如今,问题不是手机内置的安全措施或加密机制,而是手机应用程序的加密比较复杂。他同时强调,Google和Apple在其应用程序商店内有着将近200万个应用程序,每个程序都有自己的加密和数据储存机制,对取证来说,这是比手机加密机制更困难的一个挑战。

Cellebrite基本的手机取证工具或软件大概$10,000到$14,000美元,其中包括了一年的年度升级服务费。Tal说,在手机破解方面有所突破是非常有意义的,而且他的研究团队也因工作的另外一个方面而感到满足和自豪,“当那些杀人凶手或儿童性侵犯因为我们提供的取证线索而被抓,你就会明白我们工作的意义所在,我们不仅仅是专注于取证领域为公司赚钱的安全研究者。

Tal认为,Cellebrite为那些有技术能力的牛人提供了一个道德的、可以施展才华的地方,这与那些出售漏洞给可疑买家的安全研究者有所不同。这难免让人想起前久NSO集团为阿联酋政府提供0-day漏洞以安装间谍软件监控人权活动者的事件。

但Cellebrite的工作模式也存在争议,在美国国内因政府使用漏洞进行监控的持续舆论背景下,如何对取证工作中影响数百万人的漏洞保密,仍然是个关键问题。甚至目前,苹果公司也不知道圣贝纳迪诺案中Cellebrite协助FBI破解手机所使用的漏洞。

Tal说,“虽然有时候出于客户利益和公众安全隐私,我们也想过披露漏洞,但是,我们的取证业务必须通过那些供应商都不允许的特殊权限破解手机而获取数据,因此,这难免是一种微妙的局面。”

后记

2013年9月,Cellebrite为进一步扩大国际市场覆盖范围,特在新加坡成立分公司,开始进军亚太市场。而近期消息报道,印度政府下设的法医科学实验室FSL宣布从Cellebrite手中买断了IOS 8的破解工具,并且有权利将这一个服务售卖给其他国家的政府。不过双方都没有公布更多交易细节。

文章评论