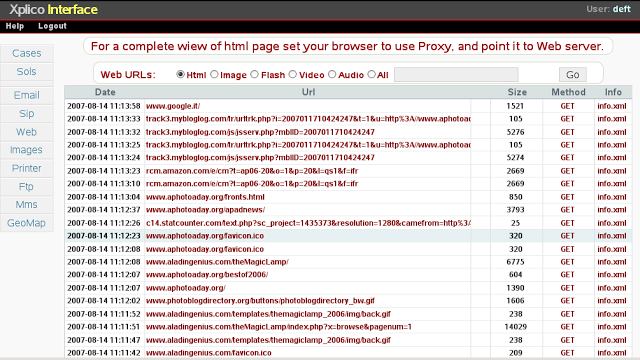

0×1 概述 关于 xplico的目标在于从抓取的网络流量处还原应用中的数据。 例如:xplico可以从pcap包中还原出每一封邮件(POP,IMAP,SMTP协议),所有的http内容等等.Xplico并不是协议分析工具,而是网络取证工具。 特性 支持 HTTP,SIP,IMAP[......] [阅读全部]

本文旨在分享部分取证工具,仅供安全学习,禁止非法利用。 1、ChromeForensics 谷歌浏览器及其他变种浏览器的一个自动取证分析工具。 2、android-forensics 开源的安卓取证App和框架,它可以对安卓设备的 通话记录、联系电话、[......] [阅读全部]

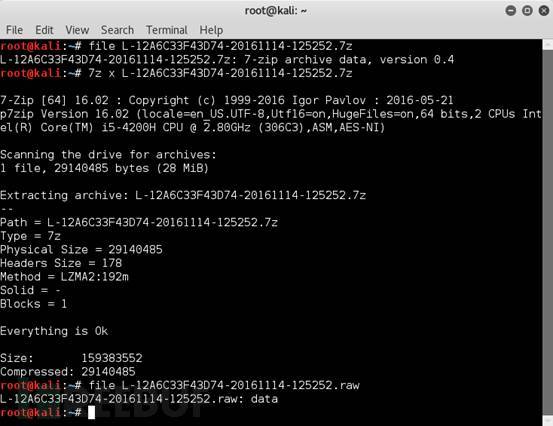

0×00 题目下载 链接:https://pan.baidu.com/s/1hskpW48 密码: ph2d 0×01 题目说明 描述:一天下午小白出去吃饭,临走之前还不忘锁了电脑,这时同寝室的小黑想搞点事情,懂点黑客和社工知识的小黑经过多次尝试获得了密码成功进入电脑,于是便悄悄在电脑上动起手[......] [阅读全部]

计算机取证在案件调查中的地位不言而喻,可以帮助调查人员捕获案件进程中的诸多细节。而商业软件在计算机取证中的作用也不容忽视,让我们来看一些具体的分析和案例。 员工离职时,公司领导为了防止员工带走客户资源、商业数据,通常会邀请计算机取证专家检查员工的网上活动情况,看看是否存在“可疑点”。 [......] [阅读全部]

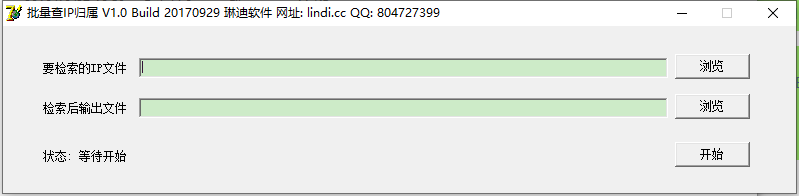

通过本地IP库查询,全程不联网 支持用户手动更新数据库(使用纯真IP库:http://www.cz88.net/) 使用简单: 1、选择“要检索的IP文件”的路径,这个文件的格式是每行1个IP 2、选择“检索后输出文件”的路径,转换后会在每个IP后追加IP归属地址 3、点击[......] [阅读全部]

介绍 本文是介绍恶意软件的持久性及传播性技术这一系列的第一次迭代,这些技术中大部分是研究人员几年前发现并披露的,在此介绍的目的是建立这些技术和取证方面的知识框架。 用于证明概念的代码可以在CERT的GitHub上查看。由于CERT分析师Devoteam在这个领域的经验,知识框架会不断完善[......] [阅读全部]

简介 windows下内存取证的内容概括起来讲就是检测系统中有没有恶意程序,有没有隐藏进程,有没有隐藏文件,有没有隐藏服务,有没有隐藏的驱动,有没有隐藏网络端口等等.而进程,文件,驱动等等部件在内存中是以内核对象的形式独立存在的。而通常形形色色的rootkit会尝试修改操作系统的内部数据结构来[......] [阅读全部]

简介 承接上文,上文中使用cuckoo沙箱的时候提到过,分析恶意代码的时候,首先利用沙箱做粗略分析,然后可以目标程序进行动态分析(OD,Windbg调试)或者静态分析(IDA静态反汇编).如果嫌每次逆向麻烦的话,同样可以借助Volatility这类框架来做内存取证分析.Volatility是一[......] [阅读全部]

今年早些时候,FBI和苹果公司因枪击案凶手的IPhone手机解锁问题大打嘴仗,而当这场旷日持久的扯皮走向精彩时,名不见经传的以色列移动取证公司Cellebrite却成为了公众焦点。 猜测 在强制要求苹果公司协助FBI解锁手机的数周后,美国司法部透露,FBI已经通过第三方成功破解并获取了涉[......] [阅读全部]